Входящие VPN-подключения поддерживаются в Windows 7 (все редакции), Windows 8 и 8.1, Windows Vista, Windows XP. Подключения осуществляются по протоколу PPTP. Одновременно допускается только одно подключение.

При создании подключения сеть должна быть настроена, и сетевой кабель подключен, иначе при создании подключения возникнет ошибка.

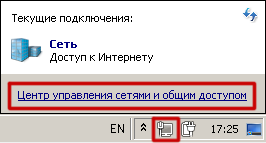

Открываем центр управления сетями и общим доступом.

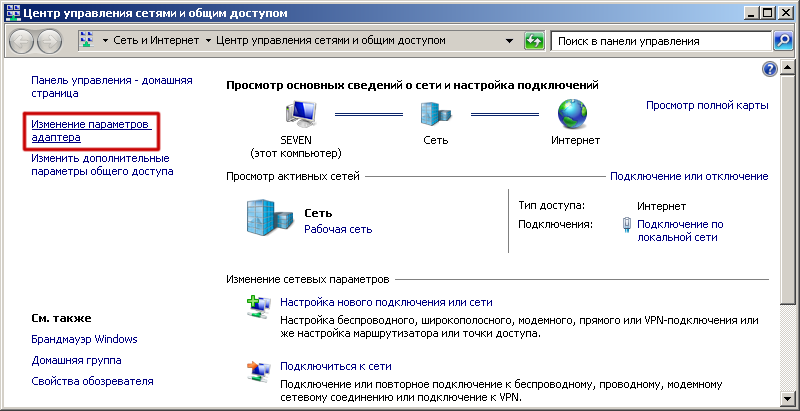

Переходим к изменению параметров адаптера.

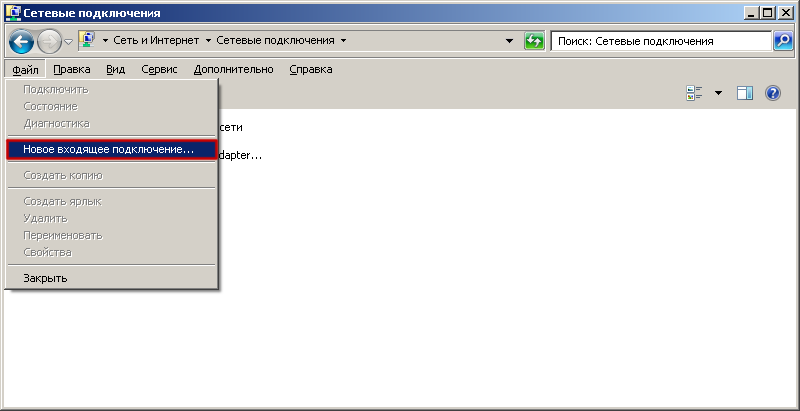

Нажимаем Alt или F10 для вызова меню, выбираем Файл, Новое входящее подключение.

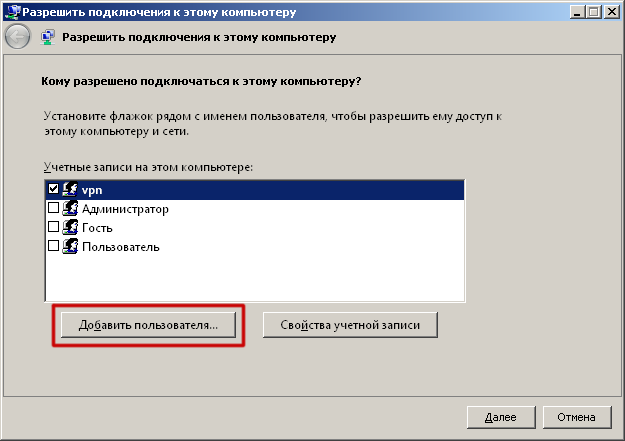

В мастере создания подключения выбираем пользователей, которые могут подключаться к нашему VPN-серверу.

Русские имена пользователей не поддерживаются, добавляем нового пользователя с именем на латинице.

Созданные мастером пользователи не входят ни в одну группу, следовательно, не имеют никаких прав, кроме установки VPN-подключения и не будут отображаться на экране приветствия.

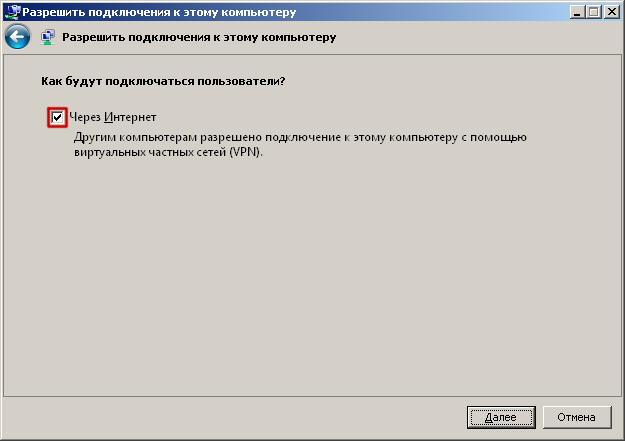

На следующем шаге, устанавливаем флажок: "Через интернет".

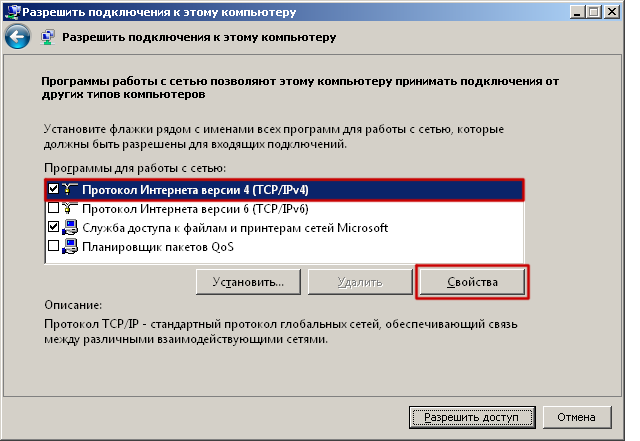

Задаем настройки протоколов и служб.

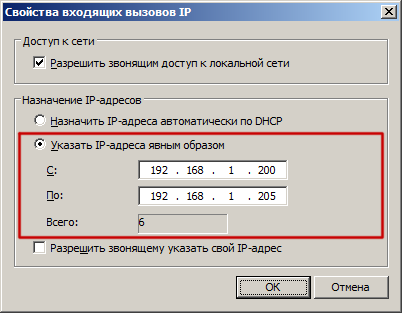

В свойствах протокола Интернета версии 4 (TCP/IPv4) указываем IP-адреса для VPN-клиентов в локальной сети.

Сохраняем параметры и нажимаем кнопку "Разрешить доступ".

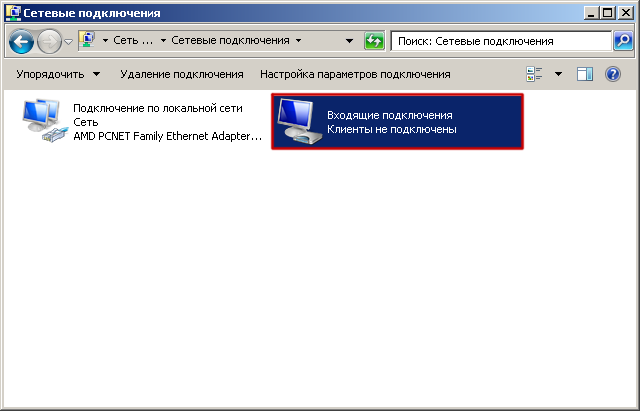

В результате, будет создано новое сетевое подключение.

При создании входящего подключения брандмауэр Windows настраивается автоматически. Если используется другой брандмауэр, необходимо вручную открыть входящие подключения на порт TCP 1723, и разрешить протокол GRE (47).

Если интернет подключен через маршрутизатор, необходимо присвоить серверу статический IP-адрес в настройках подключения по локальной сети, либо привязать IP-адрес к MAC-адресу сервера в настройках DHCP на роутере. Затем настроить трансляцию входящих соединений на порт TCP 1723 с маршрутизатора на VPN-сервер. О том, как пробросить порт на вашем маршрутизаторе, читаем здесь, проверяем доступность порта 1723 здесь.

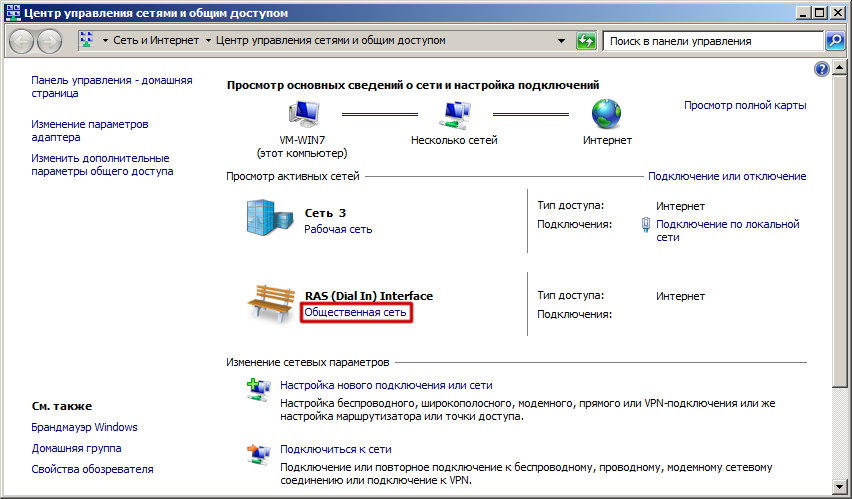

Во время подключения клиента, создается сетевой интерфейс "RAS (Dial In) interface". При первом подключении брандмауэр Windows применит к нему профиль: "Общественная сеть", в котором запрещены входящие подключения. Чтобы задать подключению частный профиль на этапе настройки, необходимо установить VPN-подключение. Для этого создаем VPN-подключение на самом сервере или на другом доступном компьютере, подключаемся и задаем сетевое расположение. Если сетевое расположение не было запрошено автоматически, переходим в Центр управления сетями и общим доступом и задаем профиль вручную.

Подключения клиентов записываются в лог-файлы в папке %SystemRoot%\System32\LogFiles, с именем IN????.log, где ???? год и месяц отчета.

При настройке клиентского подключения в качестве интернет-адреса используем IP-адрес, выданный провайдером. В данный момент вы зашли с IP-адреса: 52.14.88.137. При подключении используем имя и пароль пользователя, которому на этапе настройки был разрешен VPN-доступ. Чтобы предотвратить туннелирование интернет трафика в удаленную сеть, в дополнительных настройках протокола TCP/IP, отключаем флажок "Использовать основной шлюз в удаленной сети". В этом случае будет туннелироваться только трафик для удаленной сети.

Если провайдером выдаются динамические IP-адреса, настраиваем динамический DNS, например DtDNS или ДинРУ. VPN будет работать и без динамического DNS, но вам придется каждый раз прописывать актуальный IP-адрес в настройках VPN-подключения.

После настройки входящих VPN-подключений, значок сети в трее будет постоянно отображаться перечеркнутым:  , не зависимо от фактического состояния сети. Это ошибка разработчиков. Патча, исправляющего проблему нет. В качестве обходного пути, дефектный значок можно скрыть в настройках значков области уведомлений. При удалении интерфейса входящих подключений, работоспособность значка восстанавливается.

, не зависимо от фактического состояния сети. Это ошибка разработчиков. Патча, исправляющего проблему нет. В качестве обходного пути, дефектный значок можно скрыть в настройках значков области уведомлений. При удалении интерфейса входящих подключений, работоспособность значка восстанавливается.

Настройка сервера завершена, переходим к настройке клиентского подключения.

Ошибка подключения 807

Ошибка 807: Сетевое подключение компьютера к серверу виртуальной частной сети прервано.

Если данная ошибка возникает на этапе установки связи с VPN-сервером, значит, недоступен порт TCP 1723. Если соединение было успешно установлено, но затем разорвано с данной ошибкой, значит, произошел сбой канала связи.

В первом случае проблема может быть VPN-сервере, стороннем брандмауэре (если установлен) или настройках маршрутизатора. Для локализации проблемы, на стороне сервера выполняем следующие действия.

Проверяем, запущена ли служба: "Маршрутизация и удаленный доступ". В меню "Пуск", находим "Компьютер", щелкаем правой кнопкой мыши, в меню выбираем "Управление". В открывшейся консоли слева разворачиваем группу "Службы и приложения" и выбираем "Службы", справа находим службу "Маршрутизация и удаленный доступ", проверяем состояние - выполняется, тип запуска - авто.

Проверяем, слушается ли порт 1723. Запускаем командную строку, выполняем команду netstat -a | find "1723", в результате должна отобразиться строка: "TCP 0.0.0.0:1723 hostname:0 LISTENING". Если вывод команды пуст, настраиваем VPN-сервер повторно.

Временно отключаем или удаляем программы, фильтрующие сетевой трафик. Брандмауэр Windows настраивается автоматически при создании VPN-сервера, его отключение не требуется.

Выполняем тестовое VPN-подключение на самом сервере на адрес внешнего сетевого интерфейса и на адрес 127.0.0.1.

Выполняем тестовое VPN-подключение с другого компьютера внутри локальной сети.

Проверяем настройки маршрутизатора. Сервер должен иметь статический IP-адрес, заданный в настройках подключения по локальной сети, либо привязанный к MAC-адресу сервера в настройках DHCP на роутере. Должен быть проброшен порт TCP 1723 на IP-адрес VPN-сервера. О настройке конкретного маршрутизатора читаем здесь.

Проверяем, доступен ли порт 1723 из интернета с помощью сервиса проверки портов.

Проверяем доступность порта 1723 на стороне клиента с помощью tracetcp. Загружаем и устанавливаем WinPcap. Загружаем и распаковываем tracetcp. Запускаем в командной строке: "tracetcp адрес:1723".

В особо тяжелых случаях используем монитор сетевого трафика Wireshark c фильтром: "port 1723 or ip proto 0x2f".

Включение отладочных логов VPN-сервера

В командной строке включаем трассировку: netsh ras set tracing * enabled

Устанавливаем VPN-подключение.

Отключаем трассировку: netsh ras set tracing * disabled

Переходим в папку %windir%\tracing, изучаем полученные логи:

- PPP.log

- RASMAN.log

- IASHLPR.log

- RASAPI32.log

- RASIPCP.log

Также проверяем журнал событий на предмет сообщений от RemoteAccess.

Альтернативы

OpenVPN - только для постоянных подключений, управления сеансовыми подключениями не предусмотрено.

К сожалению, перечисленные выше свободные реализации VPN достаточно сложны, их настройка может стать серьезной проблемой для неподготовленного пользователя.

В обоих случаях для передачи данных используются стандартные UDP или TCP протоколы, что может быть полезным при проблемах с маршрутизацией GRE-трафика.

Подключаюсь к машине через vpn-соединение посредством проводного ростелеком интернета. Соединение устанавливается, но через некоторое время, а именно 18 секунд (каждый раз)отключается. Ростелеком у меня областной, пробовали подключать того же провайдера на той же машине только в городе, подключение происходит без всяких проблем.

Подскажите в чем может быть причина. Может наш областной ставит какие то блокировки (хотя они всячески отрицают свою причастность).

При подключении через NAT возможны проблемы с прохождением GRE-трафика.

Подключаюсь к машине через vpn-соединение посредством МТС интернета. Соединение устанавливается, но через некоторое время (20-60 секунд) отключается.

При соединении через другого провайдера, подключение не разрывается.

Подскажите в чем может быть причина.

Интернет проводной или мобильный?

Какой номер ошибки при разрыве соединения?

Номера нет. Пишет Не удается связаться с . Ожидается повторное подключение....

Попробуйте альтернативные решения, например OpenVPN.

OpenVPN использует стандартные протоколы UDP или TCP.

Для мобильного подключения через NAT лучше подойдет протокол TCP. Протокол UDP показывает большую производительность, но требует открытия порта на NAT-маршрутизаторе провайдера.

Соединение выполняется между двумя компьютерами? VPN сервер или клиент на бытовом маршрутизаторе случайно не настроен?

Выполните трассировку маршрута, чтобы найти задержки в сетях провайдера.

Если выход в интернет организован также через VPN, пакеты могут отбрасываться из-за превышения размера. Но в этом случае возникают не тормоза, а отказы при передаче данных объемом более полутра килобайт.

Используйте удаленный рабочий стол, если отключить визуальные стили и передачу звука, 1 мегабита достаточно для более менее комфортной работы с текстом.

На стороне клиента интернет-маршрутизация включается флажком "Использовать основной шлюз в удаленной сети" в настройках TCP/IP протокола VPN-подключения. Он также включен по умолчанию.

Далее все зависит от особенностей организации локальной сети и сети провайдера.

Если интернет заходит в компьютер напрямую без маршрутизатора, то потребуется настроить общий доступ к интернету. Если при этом интернет подключен через VPN, а локальная сеть провайдера работает без VPN, то общий доступ необходимо открывать к локальной сети провайдера. Штатный виндовый общий доступ к интернету позволяет организовать совместный доступ только к одному сетевому интерфейсу. Поэтому интернет придется использовать рабочий. В этом случае в настройках клиента потребуется отключить основной шлюз и прописать маршруты к внутренней сети.

Также возможно потребуется прописать DNS-сервер провайдера в настройках VPN-подключения клиента.

Если необходим доступ только к веб-ресурсам, в качестве альтернативы настройке маршрутизации можно использовать прокси-сервер. Он более прост в настройке.

есть DSL-модем с выходом в интернет. модем подключен в свич. к свичу подключено 2 "сервера" (один старый на win2003 и один новый на win2008). и локальная сеть небольшая. если подключаться с локального компьютера по VPN на удаленные сервера через шлюз старого сервера Win2003 то все хорошо проходит. если на локальном компе меняю шлюз на IP нового сервера то интернет работает, а VPN не соединяется... доходит до проверки имени пользователя и пароля и тупит, выдавая ошибки:

- 800 если выбирать тип VPN автоматически

- 806 если выбрать тип VPN PPTP

как решить вопрос ?

спасибо..

При установке PPTP-подключения VPN-сервер выполняет исходящее подключение к клиенту по протоколу GRE.

После того как подключишься, можно лазить в домашней или офисной сети удаленно через интернет.

Можно лазить и в интернет через удаленную сеть, если необходимо.

Настройку подключения к VPN-серверу можно выполнить по этой инструкции: http://www.is74.ru/support/manuals/limit/pptp_7.php.

Поскольку в инструкции по ссылке рассмотрено подключение к интернету, а нам необходимо подключение к частной сети, потребуются следующие корректировки:

- Шифрование отключать не следует.

- Если необходим доступ к сетевым дискам, клиент для сетей Microsoft выключать не нужно.

- Чтобы предотвратить туннелирование интернет трафика, в дополнительных настройках протокола TCP/IP, отключаем флажок "Использовать основной шлюз в удаленной сети".

На сервер подключаюсь о белому айпи. На сервере 2 сетевуха смотрит в локальную сеть. Как получить доступ к ресурса во внутренней сети. В часности к фтп серверу.

Работа с локальными ресурсами выполняется точно также как и в локальной сети.

В настройках VPN-сервера задайте IP-адреса, выдаваемые клиентам, из той же подсети что и локальная сеть.

Но можно разрешить клиенту указывать свой IP-адрес, установив соответствующий флажок в настройках входящих подключений. В этом случае, фиксированный IP-адрес можно задать в настройках подключения на стороне клиента.

Альтернативных решений хватает хоть под Linux, хоть под FreeBSD, включая возможность привязать пользователю фиксированный IP-адрес.

Стоит отметить, что PPTP-протокол достаточно требователен к процессору, не каждый роутер может его потянуть. Но в качестве VPN-сервера можно использовать ПК, с пробросом портов на маршрутизаторе.

Входящее соединение удаляется, если не запущена служба: "Маршрутизация и удаленный доступ".

Возможные причины: ошибка выполнения или отключение автозапуска службы.

Проверьте системный журнал событий на предмет ошибок службы RemoteAccess.

Создать VPN-сервер батником проблематично. Необходимые команды имеются. Но по факту, netsh вероятно экспортирует не все параметры. При импорте на ненастроенной системе VPN-сервер не работает. Но в вашем случае, возможно поможет.

Экспортируем параметры рабочего VPN-сервера:

При отказе, загружаем работоспособные параметры:

Включаем автозапуск службы:

Перезапускаем службу:

У меня периодически появляется ошибка 807 (почти каждый день).

Пересоздание ВПН-сервера не помогает.

Перезапуск службы "Маршрутизация и удаленный доступ" не помогает. Состояние Авто и Выполняется.

Команда netstat -a | find "1723" не выводит ничего.

Антивирус отключил, не помогло.

Тестовые соединения из других машин в локальной сети, а также соединение на локальную машину не помогли, ошибка 807.

С WireShark не проверял, логи не включал пока.

Порт 1723 проброшен на роутере, Сервис проверки портов пишет порт закрыт.

Со стороны клиента проверил доступность порта, не доступен.

В журналах событий не ничего по этой службе.

Все заработает, если перезагрузить компьютер. Мне нужно выявить, что является источником данной проблемы (каким-то образом закрывается порт). И исправлять ошибку без перезагрузки системы.

Спасибо за помощь!

Антивирус и WireShark не помогут.

Проверяйте журнал событий. Включите трассировку, перезапустите службу, проверьте логи. Сравните их с логами рабочего сервера.

Попробуйте импортировать параметры с рабочего сервера.

Если ничего не помогает, переустановите систему или используйте альтернативные решения.

Подключение достаточно безопасно для небольшого офиса или дома.

Для работы с секретными данными лучше поискать более серьезное решение.

Какой номер ошибки подключения?

VPN-сервер подключен непосредственно к интернету или через маршрутизатор?